[Traduzione dell’articolo http://kb.kerio.com/product/kerio-connect/troubleshooting/how-to-detect-that-kerio-connect-has-been-compromised-and-used-for-spamming-1116.html]

Questo articolo si pone l’obiettivo di aiutare la verifica del server Kerio Connect per comprendere se la sicurezza è stata compromessa e se il server è utilizzato per l’invio di messaggi indesiderati.

Ecco alcuni dei segnali di un server Kerio Connect compromesso:

1. il server Kerio Connect è diventato lento;

2. i messaggi inviati dagli utenti sono respinti con un messaggio di errore di recapito;

3. l’indirizzo IP pubblico utilizzato dal Kerio Connect è inserito nelle blacklist;

4. la coda messaggi contiene un gran numero di messaggi inviati a destinatari normalmente non usati (ad esempio a domini di Yahoo, AOL, Hotmail,…).

Se riscontrate alcune delle situazioni precedenti, probabilmente è stata scoperta la password di qualche utente oppure uno dei computer utilizzati dagli utenti ha ricevuto un virus/trojan che ha compromesso la macchina e questa sta inviando messaggi di “spam”.

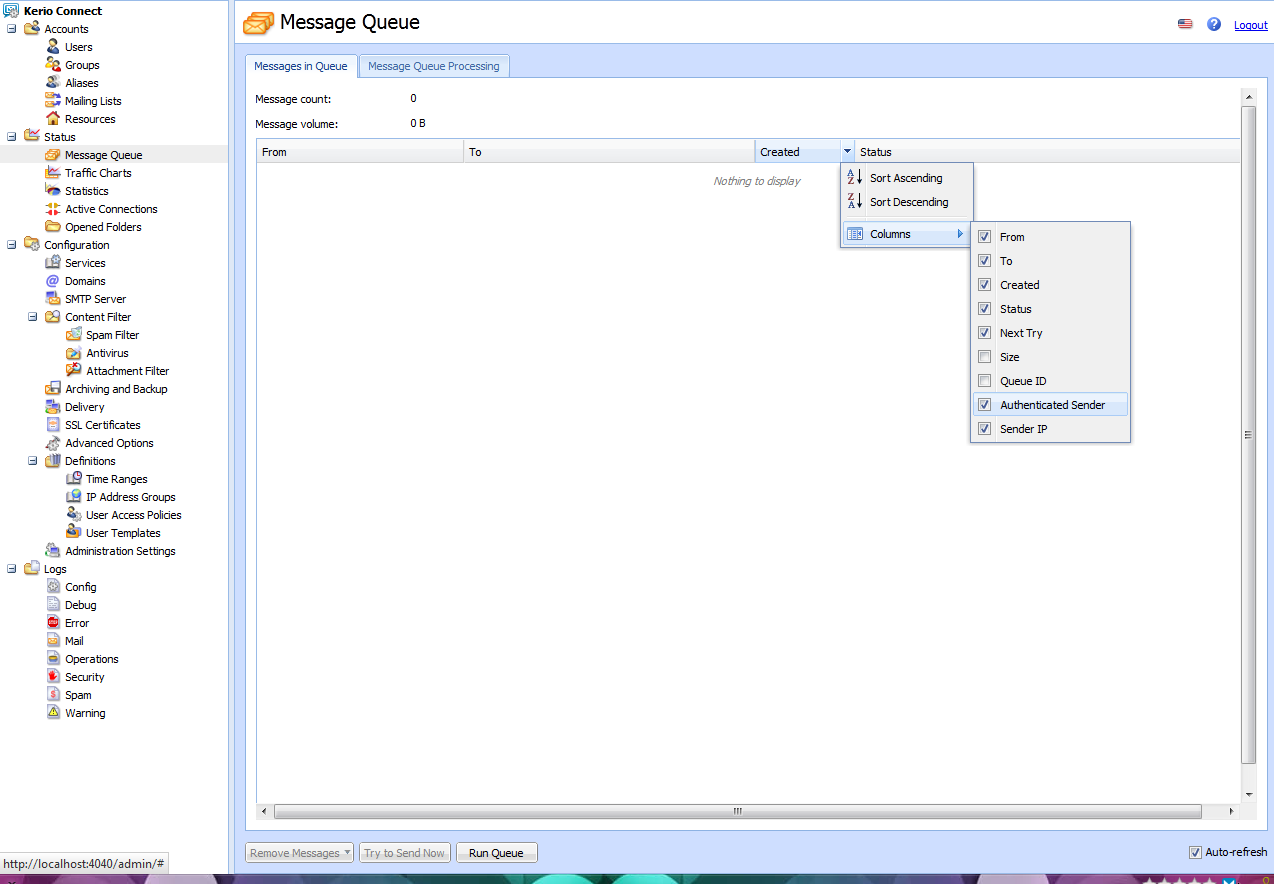

Aprite l’interfaccia di Webadmin del Kerio Connect. Andate in Stato, Coda Messaggio. Portate il puntatore del mouse sull’intestazione grigia di una colonna, cliccate sul piccolo triangolo nero, Colonne, selezionate “Mittente autenticato” e “IP mittente”.

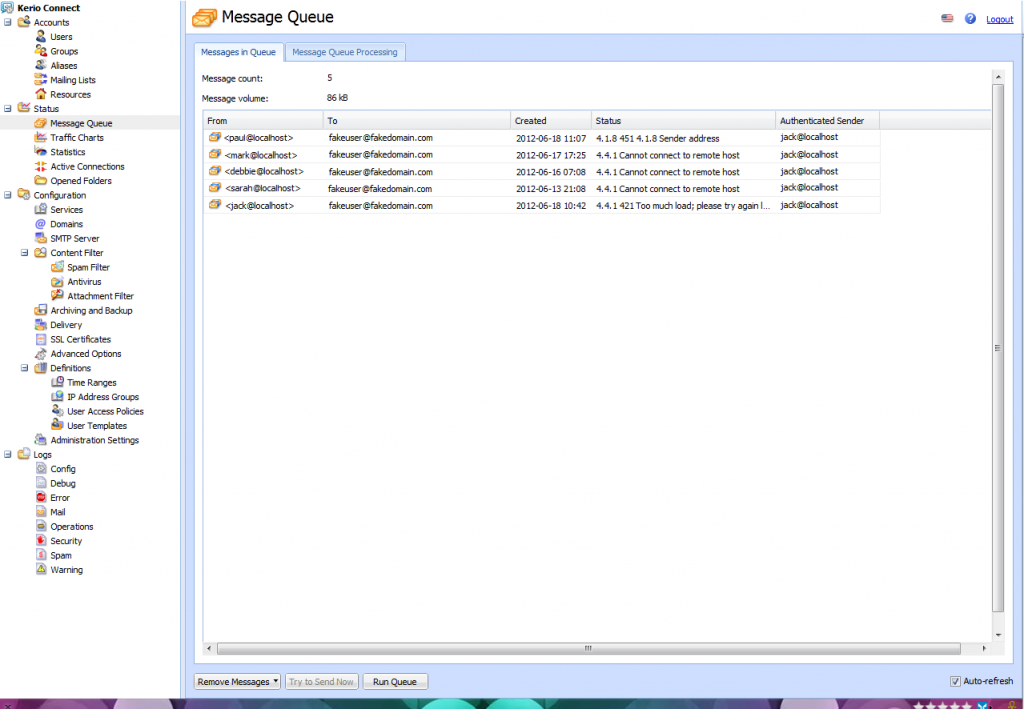

Abilitare questa opzione permette di visualizzare quale utente ha autorizzato l’invio del messaggio e quindi indicare quale utente ha la password compromessa. Se l’IP indicato nella colonna “IP mittente” appartiene alla rete locale probabilmente un virus ha compromesso uno dei computer utilizzati dall’utente.

Nell’esempio presente nella schermata, l’indirizzo del mittente (campo ‘From’) cambia continuamente, il mittente autenticato è sempre ‘jack@localhost’. Questo suggerisce che la password dell’utente “Jack” sia stata compromessa.

Il miglior modo per affrontare questa situazione è:

1. modificare la password compromessa. Come precauzione si potrebbe procedere a un cambiamento delle password di tutti gli utenti (è sempre importante utilizzare delle password robuste con una varietà tra caratteri minuscoli, maiuscoli e cifre);

2. eseguire un software antivirus su ogni computer utilizzato dall’utente la cui password è stata compromessa.